En av de största utmaningarna med hybridsäkerhetshot är att de kan vara svåra att identifiera. Hybridhot består ofta av en mängd olika virus, maskar och trojaner. Skadlig programvara har inte alltid varit så här komplex, men i dag kan ett e-postvirus sprida en egen SMTP-motor, som verkligen liknar en mask. Hur vet jag om det är ett virus eller en mask? Det är ingen svår fråga för den som arbetar med internetsäkerhet och antivirusplattformar.

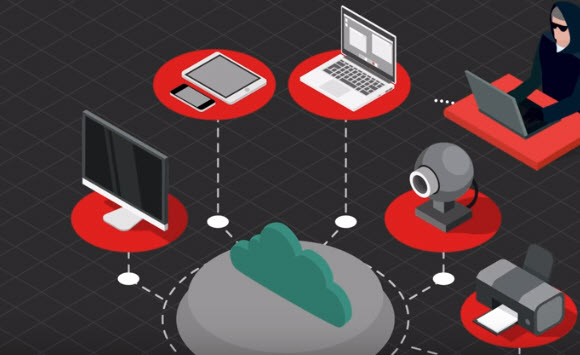

Hybridhot är farligt för alla, i synnerhet individer och företag som använder datalösningar i molnet – för data i molnet kommer med egna säkerhetsrisker. Det är en sak att underhålla säkerheten i det egna systemet, men när data väl kommer till molnet ligger de inte i dina händer. Inte nog med att leverantören kan hantera samma internetsäkerhetshot som vi – de kan dessutom hantera fysiska säkerhetsproblem. Det är viktigt att välja en molnleverantör som kan visa att de klarar av omfattande säkerhetsefterlevnad. Ta en titt på de fem vanligaste hybridsäkerhetshoten – och lösningarna för företaget.

Hybridvirus/maskar

Det här är skadlig kod som kombinerar egenskaperna hos båda typerna av skadlig programvara. De flesta moderna virus faller inom hybridkategorin, enligt Ed Skoudis som är instruktör på SANS Institute och författare till boken Malware: Fighting Malicious Code. Här är några möjliga lösningar för att undvika problem för privatpersoner och företag som faller offer för attacker:

- installera antivirusprogramvara för molnet för hemanvändning och hybridmolnprogramvara för företagsanvändning

- korrigera fel i operativsystemet för att undvika onödiga sårbarheter

- avaktivera skript i webbläsarens inställningar.

Inadekvata bedömningar av säkerhetsrisker

Säkerhetsriskanalysen är viktig. Den gör nämligen att företaget och molnleverantören vet var de ska fokusera säkerhetsarbetet. Om de inte lär sig tillräckligt mycket om en viss risk kan det hända att företaget (eller molnleverantören) inte vet hur och var attacken uppstod. Det är helt enkelt enklare att plugga igen ett hål om man vet var det finns! Möjliga lösningar är:

- en regelbundet granskad och genomgången process för att förebygga och utvärdera risker

- IDS/IPS-system som regelbundet söker efter skadlig trafik

- loggövervakning som är aktiverad och programvaruuppdateringar som är aktuella.

Svag säkerhetshantering

Datorer behöver skydd för allt, från minne till programvara och lagrade data. Molndata lagras emellertid på distans och molnleverantören kan bestämma säkerhetsfunktionerna. Det kan innebära att leverantören använder autentiserings- och godkännandeprocedurer som inte är tillräckligt säkra för dig. Du kan åtgärda potentiella brister i molnsäkerheten genom att:

- replikera kontroller i molnlösningarna

- ta bort känsliga data från molnet och lagra dem på säkra, interna servrar

- kryptera data innan de lagras i molnet.

Otillräckligt skydd av immateriella rättigheter

Immateriella rättigheter är något du har skapat. Det kan till och med vara idéer. Det kan vara äganderättsskyddad information som ger företaget konkurrensfördelar gentemot konkurrenterna. Immateriell egendom bör inte delas med vem som helst. Den kräver därför mycket noggrann kryptering om den ska fjärrlagras. Otillräckligt IP-skydd innebär att känsliga data kan vara lätta att komma åt för hackare. Åtgärderna omfattar att:

- utveckla en detaljerad hotmodell och följa den

- sätta upp en behörighetsmatris

- göra komponenter med öppen källkod mer svåråtkomliga för intrång.

Dålig kommunikation med molnleverantören

Alla molnleverantörer bör tillhandahålla avtal och förklara vilka servicenivåer du kan förvänta dig. Annars kan du utsätta data för onödiga risker, om du inte vet vad molnleverantören ansvarar för. Förbättra kommunikationen med molnleverantören:

- I CSA Security, Trust and Assurance Registry ser du vad du ska fråga efter.

- Ställ fler frågor – och sätt upp rigorösa standarder och förväntningar på svaren från molnleverantören.

Tyvärr finns det många olika hybridmolnsäkerhetshot. Ovan tar vi upp några av de vanligaste problemen – som går att rätta till. Med lite planering och kunskap för att förbättra företagets struktur för säkerhetsefterlevnad kan du minska hoten. Ett bra steg nu är att samarbeta med ett beprövat företag som tillhandahåller lösningar för anpassningsbar säkerhet och robust molnsäkerhet.

Relaterade artiklar och länkar:

Webbplatssäkerhet – intrångsrisker för verksamheten

Det här är IoT och IoT-säkerhet

Det här är VPN, och därför behöver du det

Det här är pågående avancerade hot (APT) – och tecknen

Relaterade produkter: