Stuxnet har blivit synonymt med cyberattacker och cyberkrigföring. Än i dag fortsätter frågorna om vem som skapade Stuxnet, hur fungerade Stuxnet och varför Stuxnet är viktigt för cybersäkerhet. Läs vidare för att få svar på dessa frågor och fler.

Vad är Stuxnet?

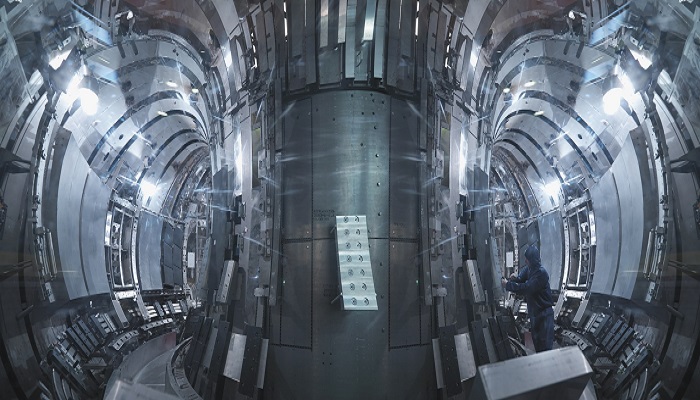

Stuxnet är en mycket sofistikerad datamask som blev allmänt känd 2010. Den utnyttjade tidigare okända Windows zero-day-sårbarheter för att infektera målsystem och sprida sig till andra system. Stuxnet var främst inriktat på centrifugerna i Irans urananrikningsanläggningar, i avsikt att i hemlighet spåra ur Irans då framväxande kärnenergiprogram. Stuxnet modifierades dock med tiden för att kunna inriktas på annan infrastruktur, såsom gasledningar, kraftverk och vattenreningsverk.

Stuxnet skapade globala rubriker 2010, men man tror att utvecklingen av det började 2005. Det anses vara världens första cybervapen och fick av den anledningen stor medieuppmärksamhet. Enligt uppgift har masken förstört nästan en femtedel av Irans kärnkraftscentrifuger, infekterat över 200 000 datorer och fått 1 000 maskiner att brytas ned fysiskt.

Hur fungerade Stuxnet?

Stuxnet är en mycket komplex skadlig programvara , som utformades noggrant för att endast påverka specifika mål och orsaka minsta möjliga skada på andra enheter.

I början av 2000-talet troddes det allmänt att Iran utvecklade kärnvapen vid sin anläggning för anrikning av uran i Natanz. Irans kärnkraftsanläggningar var luftgap – vilket betyder att de avsiktligt inte var anslutna till andra nätverk eller internet. (Begreppet "air gap" syftar på det fysiska utrymmet mellan en organisations fysiska tillgångar och omvärlden.) Man tror att Stuxnet överfördes via USB-minnen som bars in i dessa kärntekniska anläggningar av agenter.

Stuxnet sökte igenom varje infekterad dator efter tecken på programvaran Siemens Steg 7, som industridatorer som fungerar som PLC (Programmerable Logic Controllers) använder för att automatisera och övervaka elektromagnetisk utrustning. När Stuxnet hittade denna programvara började den uppdatera sin kod för att skicka destruktiva instruktioner till den elektromagnetiska utrustningen som kontrolleras av datorn. Samtidigt skickade Stuxnet falsk feedback till huvudkontrollenheten – vilket gjorde att den som övervakade utrustningen inte skulle inse att något var fel förrän utrustningen började förstöra sig själv.

I huvudsak: Stuxnet manipulerade ventilerna som pumpade urangas in i centrifuger i reaktorerna vid Natanz. Det ökade gasvolymen och överbelastade de snurrande centrifugerna, vilket fick dem att överhettas och självförstöra. Men för de iranska forskarna som tittade på datorskärmarna verkade allt normalt.

Stuxnet var mycket sofistikerat – det använde fyra separata zero-day-attacker för att infiltrera system och var endast utformat för att orsaka skador på Siemens industriella styrsystem. Stuxnet bestod av tre delar:

- En mask som utförde det mesta av arbetet

- En länkfil som automatiserade körningen av förökade maskkopior

- Ett rootkit som dolde filer från att identifieras

Stuxnet kom fram 2010 efter att inspektörer vid Irans kärntekniska anläggningar uttryckt förvåning över den takt med vilka centrifugerna hade gått sönder. Ytterligare undersökningar av säkerhetsexperter visade att kraftfull skadlig programvara var orsaken. (En av säkerhetsexperterna var Sergey Ulasen, som senare arbetade på Kaspersky.) Stuxnet var svårt att upptäcka eftersom det var en helt ny skadlig programvara utan kända signaturer, som utnyttjade flera zero-day-sårbarheter.

Stuxnet var inte avsett att spridas utanför Irans kärntekniska anläggningar. Men den skadliga programvaran hamnade på internetanslutna datorer och började spridas på grund av sin extremt sofistikerade och aggressiva natur. Det gjorde dock liten skada på externa datorer som den infekterade – eftersom Stuxnet utformades specifikt för att bara skada vissa mål. Effekterna av Stuxnet märktes mest i Iran.

Vem skapade Stuxnet?

Även om ingen officiellt tagit på sig ansvaret för Stuxnet, är det allmänt accepterat att det var en gemensam skapelse mellan USA:s och Israels underrättelsetjänster. Enligt uppgift fick det hemliga programmet för att utveckla masken kodnamnet 'Olympiska spelen', som började under president George W Bush och sedan fortsatte under president Obama. Programmets mål var att spåra ur eller åtminstone försena Irans framväxande kärnenergiprogram.

Inledningsvis planterade agenter det skadliga programmet Stuxnet på fyra ingenjörsfirmor med anknytning till Natanz – en viktig plats i Iran för dess kärnkraftsprogram – och förlitade sig på vårdslös användning av USB-minnen för att transportera attacken inom anläggningen.

Varför är Stuxnet så känt?

Stuxnet väckte ett stort medieintresse och blev föremål för dokumentärer och böcker. Än i dag är det en av de mest avancerade attackerna med skadlig programvara i historien. Stuxnet var betydande av flera skäl:

- Det var världens första digitala vapen. I stället för att bara kapa riktade datorer eller stjäla information från dem, flydde Stuxnet den digitala sfären för att åstadkomma fysisk förstörelse för utrustning som datorerna kontrollerade. Det skapade ett prejudikat att det var möjligt att attackera ett annat lands infrastruktur med skadlig programvara.

- Den skapades på nationalstatsnivå, och även om Stuxnet inte var den första cyberkrigsattacken i historien , ansågs den vara den mest sofistikerade vid den tiden.

- Det var mycket effektivt: Stuxnet uppges ha förstört nästan en femtedel av Irans kärnkraftscentrifuger. Inriktad på industriella styrsystem infekterade masken över 200 000 datorer och fick 1 000 maskiner att förstöras fysiskt.

- Den använde fyra olika zero-day-sårbarheter för att sprida sig, vilket var mycket ovanligt 2010 och fortfarande är ovanligt idag. Bland dessa bedrifter fanns en så farlig att den helt enkelt krävde en ikon på skärmen – ingen interaktion var nödvändig.

- Stuxnet lyfte fram det faktum att nätverk med luftgap kan skadas – i det här fallet via infekterade USB-enheter. När Stuxnet väl var på ett system, spreds det snabbt och sökte upp datorer med kontroll över Siemens programvara och PLC:er.

Är Stuxnet ett virus?

Stuxnet kallas ofta för ett virus, men i själva verket är det en datamask. Även om virus och maskar båda är typer av skadlig programvara, är maskar mer sofistikerade eftersom de inte kräver mänsklig interaktion för att aktiveras – i stället kan de spridas av sig själva när de väl har kommit in i ett system.

Förutom att radera data kan en datamask överbelasta nätverk, förbruka bandbredd, öppna en bakdörr, minska utrymmet på hårddisken och leverera andra skadliga program som rootkits, spionprogram och ransomware .

Du kan läsa mer om skillnaden mellan virus och mask i vår artikel här .

Stuxnets arv

På grund av sin ryktbarhet har Stuxnet kommit in i det allmänna medvetandet. Alex Gibney, en Oscar-nominerad dokumentär, regisserade Zero Days , en dokumentär från 2016 som berättade historien om Stuxnet och undersökte dess inverkan på Irans relationer med väst. Kim Zetter, en prisbelönt journalist, skrev en bok som heter Countdown to Zero Day , som beskriver upptäckten och efterdyningarna av Stuxnet. Andra böcker och filmer har också släppts.

Skaparna av Stuxnet uppges ha programmerat det att gå ut i juni 2012 och i alla fall utfärdade Siemens korrigeringar för sin PLC-mjukvara. Stuxnets arv fortsatte dock i form av andra skadliga attacker baserade på originalkoden. Efterföljare till Stuxnet inkluderar:

Duqu (2011)

Duqu var utformad för att logga tangenttryckningar och bryta data från industrianläggningar, förmodligen för att starta en senare attack.

Flame (2012)

Flame var ett sofistikerat spionprogram som bland annat spelade in Skype konversationer, loggade tangenttryckningar och samlade skärmdumpar. Liksom Stuxnet reste Flame via USB-minne. Den riktade sig till myndigheter och utbildningsorganisationer samt vissa privatpersoner, främst i Iran och andra länder i Mellanöstern.

Havex (2013)

Havex mål var att samla in information från bland annat energi-, flyg-, försvars- och läkemedelsföretag. Den skadliga programvaran Havex riktade sig främst till organisationer i USA, Europa och Kanada.

Industrier (2016)

Detta riktade kraftanläggningar. Det ska ha orsakat ett strömavbrott i Ukraina i december 2016.

Triton (2017)

Detta inriktade sig på säkerhetssystemen vid en petrokemisk fabrik i Mellanöstern, vilket gav upphov till oro över skaparen av skadlig programvaras avsikt att orsaka fysiska skador på arbetare.

Senast (2018)

Ett icke namngivet virus med egenskaper hos Stuxnet ska ha drabbats av ospecificerad nätverksinfrastruktur i Iran i oktober 2018.

Idag används cybermedel i stor utsträckning för underrättelseinsamling, sabotage och informationsoperationer som utförs av många stater och icke-statliga aktörer, för kriminella aktiviteter, strategiska syften eller både och. Men vanliga datoranvändare har liten anledning att oroa sig för Stuxnet-baserade skadliga attacker, eftersom de främst riktar sig mot större industrier eller infrastruktur som kraftverk eller försvar.

Cybersäkerhet för industriella nätverk

I den verkliga världen är avancerade nationalstatsattacker som Stuxnet sällsynta jämfört med vanliga, opportunistiska störningar som orsakas av saker som ransomware. Men Stuxnet lyfter fram vikten av cybersäkerhet för alla organisationer. Oavsett om det gäller ransomware, datamaskar, nätfiske , e-postcompromiss för företag (BEC) eller andra cyberhot, kan du ta för att skydda din organisation:

- Tillämpa en strikt Bring Your Own Device (BYOD)-policy som förhindrar anställda och entreprenörer från att introducera potentiella hot i ditt nätverk.

- Implementera en stark och tekniskt framtvingad lösenordspolicy med tvåfaktorsautentisering som förhindrar brute force-attacker och förhindrar stulna lösenord från att bli hotvektorer.

- Säkra datorer och nätverk med de senaste patcharna. Genom att hålla dig uppdaterad kan du dra nytta av de senaste säkerhetskorrigeringarna.

- Tillämpa enkel säkerhetskopiering och återställning på alla nivåer för att minimera störningar, särskilt för kritiska system.

- Övervaka processorer och servrar ständigt efter avvikelser.

- Se till att alla dina enheter är skyddade av ett omfattande antivirusprogram. Ett bra antivirusprogram fungerar 24/7 för att skydda dig mot hackare och de senaste virusen, ransomware och spionprogram.

Relaterade produkter:

- Kaspersky Antivirus

- Kaspersky Premium Antivirus

- Ladda ner Kaspersky Premium Antivirus med 30-dagars kostnadsfri provperiod

- Kaspersky Password Manager – Gratis testversion

- Kaspersky VPN Secure Connection

Läs mer: