Anti Targeted Attack Platform

Hur skyddar verksamheter sig mot APT:er?

Avancerade långvariga hot (APT:er) är sofistikerade, riktade, långsiktiga och väldigt välplanerade attacker som har utformats för att undvika upptäckt av enlagersskydd.

Det huvudsakliga målet med säkerhetslösningar för APT:er/riktade attacker är att göra det så pass kostsamt som möjligt att koordinera en attack, så att det helt enkelt inte längre är vare sig praktiskt eller lönsamt för angriparna. Lösningarna är beroende av program som inkluderar ett flertal tekniker. Ju fler identifieringsnivåer som implementeras och potentiella kryphål som övervakas, desto lättare är det att identifiera hoten, oavsett hur mycket tid eller pengarna som angriparen har lagt ner.

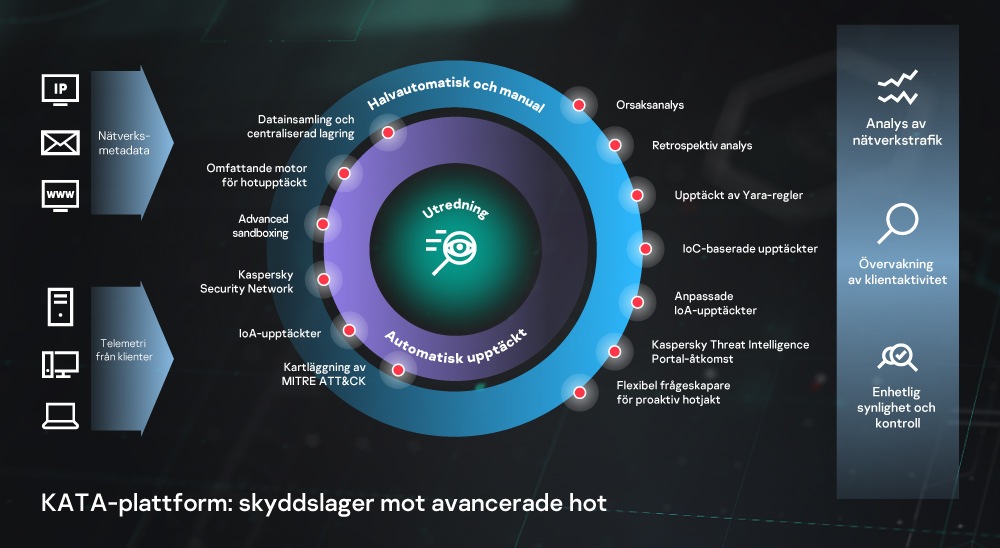

KATA-plattformen som är en kombination av Kaspersky Anti Targeted Attack och Kaspersky EDR är ett exempel av denna typ av verksamhetslösning. Plattformens avancerade tekniknivåer inkluderar:

Analys av nätverkstrafik. Den här modulen har beteendeidentifieringsegenskaper och analyserar den trafik och de objekt som använder IDS-teknik och URL-rykten:

- Både vanliga och mer avancerade hot identifieras via tekniken för intrångsupptäckt. Tekniken består av en unik uppsättning av IDS-regler för trafikanalys och fokuserar på riktade attacker. Uppsättningarna av IDS-reglerna anges automatiskt och uppdateras direkt.

- URL-ryktesanalys. Misstänkta eller oönskade URL-adresser identifieras enligt den ryktesinformation som finns i det globala, molnbaserade KSN-nätverket. Här hittar du även information om URL-adresser och domäner relaterade till riktade attacker.

Begränsat läge (sandbox).De misstänkta objekten körs i de virtuella maskinerna i det begränsade läget för att kontrollera spår av skadliga aktiviteter. Exempel på körningsuppgifter med virtualiseringsparametrar baserade på källan för det objekt som utvärderas samlas in, samt syftet för utvärderingen. Dessa inkluderar operativsystemstyp, operativsystemskonfiguration, miljöer, parametrar för startexempel och utvärderingens varaktighet.

Följande samlas in till det begränsade läget vid körning av exemplet:

- loggar relaterade till exemplet (inkl. lista över systemfunktionsanrop, upprepningar av andra processer och filer, nätverksaktiviteter, URL-adresser m.m.)

- dumpar

- utelämnade objekt

- trafik som genererats via exemplet.

När körningen har utförts lagras de väsentliga felaktigheterna för att sedan bearbetas i en dedikerad skanner. Om exemplet visar sig vara skadligt tilldelas det en bedömning och resultatet mappas till MITRE ATT&CK-kunskapsbasen. Alla insamlade data lagras internt för vidare analys av angriparens taktik och teknik, utan att du behöver använda ett ytterligare begränsat läge (sandbox) eller utnyttja serverresurser.

Lösningens omfattande funktioner som slumpmässigt använda operativsystemsmiljöer, tidsacceleration i virtuella maskiner, tekniker mot undvikande och simulering av användaraktivitet innebär mycket effektiv och beteendebaserad identifiering. Ett flertal patenterade tekniker används i det begränsade läget och de kan användas i både automatiskt och manuellt läge.

Kaspersky Security Network (KSN) är en global molninfrastruktur som innehåller ryktesbedömningar och övrig objektinformation (filer, domäner, URL-adresser, IP-adresser m.m.) som bearbetats av KATA-plattformen. KSN erbjuder även identifiering via maskininlärningsmodeller som maskininlärning för Android i molnet:lokala APK-metadata samlas in via plattformen och överförs sedan till KSN som ger en bedömning via maskininlärningsmodellen.

Kaspersky Private Security Network (KPSN) är en privat, molnbaserad lösning för de verksamheter som inte har möjlighet att skicka sina data till den globala KSN-molntjänsten, men som ändå vill kunna nyttja Kasperskys globala ryktesdatabas. Verksamheterna får privat åtkomst till vår globala hotinformationsdatabas och bedömningarna från KATA-plattformen lagras i en lokal KPSN-databas. Dessa delas automatiskt med andra Kaspersky-produkter som används inom verksamhetens infrastruktur för att kunna utföra automatiserade åtgärder. Verksamheter som använder sig av KPSN får åtkomst till ryktesbedömningar från externa tredjepartssystem direkt via ett API.

Via Targeted Attack Analyzer (TAA) identifieras misstänkta åtgärder baserat på ännu mer exakta, heuristiska avvikelsedata som samlas in i realtid med automatiserade hotspårningsfunktioner. Lösningen har stöd för automatisk händelseanalys och händelsernas relation till unika attackindikatorer (IOA, Indicators Of Attack) som skapats av Kasperskys hotjägare. Om en avvikelse uppmärksammas i TAA-lösningen skickas en skriftlig beskrivning, rekommendation (till exempel hur risken kan minskas för nya liknande händelser) och en indikation av bedömningens trovärdighet och allvarlighetsgrad till IT-säkerhetsexperten för att underlätta prioriteringen. Alla attackindikatorer mappas till MITRE ATT&CK-kunskapsbasen där mer utförlig information kan tillhandahållas, t.ex. vilken ATT&CK-definierad teknik som använts, en beskrivning och riskreduceringsstrategier. Detta innebär att du per automatik får åtkomst till hotinformation på högsta nivå utan att behöva skapa mer jobb för in-house-experterna, vilket betyder att de kan lägga sin tid på andra komplexa uppgifter som djupgående incidentsundersökningar och hotspårning. Du kan även skapa din egen databas med anpassade attackindikatorer för den specifika infrastrukturen eller branschsektorn.

Förbättrad motor för skydd mot skadlig programvara. Motorn använder sig av en central nod med mer offensiva funktioner än de som är möjliga för klientkonfigurationer för att skanna efter skadliga eller potentiellt farliga koder i objekten, och skickar objekt med potentiellt skadligt innehåll till det begränsade läget. Detta innebär mer exakt identifiering som kan vara till nytta vid incidentundersökningsfasen.

Skanning av attackindikatorer. Det går att överföra centraliserade, attackindikatorer från hotdatakällor via KATA-plattformen och schemalägga automatisk skanning av attackindikatorer, vilket underlättar analysarbetet. Skanning av retrospektiva databaser kan tillämpas för bättre information om tidigare flaggade säkerhetshändelser och incidenter.

Verifiering av certifikat. Via Certcheck-modulen kontrollerar du giltigheten för signerade certifikat och förekomsten av misstänkta certifikat.

Följande tjänster för IT-säkerhetsexperter finns på KATA-plattformen:

Identifiering baserat på YARA-regler. YARA är ett av de vanligaste verktygen som används för att spåra nya varianter av skadlig programvara. YARA har stöd för komplexa matchningsregler som kan användas för att söka efter specifika egenskaper eller metadata, t.ex. strängar som är kännetecknande för en specifik kodutvecklingsstil. Det går att skapa och överföra anpassade YARA-regler för att analysera objekt som är vanligt förekommande inom din specifika verksamhet.

Retrospektiv analys. Med hjälp av dataautomatisering, objekts- och bedömningssammanställning och centraliserad lagring är det möjligt att utföra retrospektiv analys vid undersökning av attacker på flera nivåer. Även i de fall där de utsatta klienterna inte är tillgängliga eller om deras data har krypterats av cyberbrottslingar. Det går även att regelbundet skanna filer relaterade till e-post och webb på nytt automatiskt, så att de senaste identifieringsreglerna alltid tillämpas.

Kraftfull och flexibel frågeskapare för förebyggande hotspårning. Komplexa frågor vid spårning av onormala beteenden, misstänkta händelser och hot som är specifika för din verksamhet kan sammanställas av analytiker för att göra det lättare att upptäcka cyberbrottslingar på ett tidigt stadium.

Åtkomst till Kaspersky Threat Intelligence Portal.Med hjälp av manuella hotrelaterade frågor i vår hotinformationsdatabas får IT-säkerhetsanalytikerna mer kontext som är behjälplig vid hotspårning och för att kunna utföra effektiva undersökningar.

De data som ska analyseras samlas in från olika källor och sammanställs på KATA-plattformen. Dessa inkluderar:

en nätverkssensor dit kopior av samtliga överförda data skickas för att samla in metadata relaterade till objekt och nätverk för vidare analys. Nätverkssensorer identifierar aktiviteter på flera ställen i IT-miljön och tillhandahåller identifiering av komplexa hot i proxy-, webb-, och e-postmiljöer i så gott som realtid.

- De samlar även in information om källan, platsen, datamängden och nätverksfrekvensen (även om filen är krypterad). Denna information räcker i de flesta fall för att göra en bedömning angående tillförlitlighetsnivå och identifiera potentiella attacker. Stöd för SMTP,- POP3-, POP3S-, HTTP-, HTTPS-, ICAP-, FTP- och DNS-protokoll.

- Nätverkssensorn har åtkomst till webbtrafiken och kan hantera objekt som skickas via HTTPS i samarbete med proxyservern via ICAP-protokollet.

- E-postsensorer kan användas tillsammans med e-postservrar via en POP3- och SMTP-anslutning till den specifika inkorgen. Det går att konfigurera sensorn så att den övervakar ett valfritt antal inkorgar.

Utöver omfattande nätverkstrafiksanalys erbjuder även KATA-plattformen, tillsammans med Kaspersky Secure Mail Gateway och Kaspersky Web Traffic Security, en automatisk motåtgärd på gateway-nivå för komplexa hot och omfattande nätverkssensorer.

Via klientsensorerna (Kaspersky EDR ) samlas alla nödvändiga data om klienterna i infrastrukturen in. De agenter som driftsätts på klienterna övervakar processerna, interaktionerna, de tillgängliga nätverksanslutningarna, operativsystemets status, filändringar m.m. kontinuerligt. Insamlade data och uppgifter relaterade till identifieringen av de misstänkta händelserna skickas sedan till KATA-plattformen för vidare undersökning och analys samt för att kunna jämföras med händelser som identifierats i andra informationsflöden.

Användning av KATA-plattformen

Tack vare att de ovanstående teknikerna kan implementeras i samma serverstruktur och hanteras centralt skyddas potentiella kryphål för hot på nätverks- och klientnivå av KATA-plattformen. Detta omfattar webb- och e-postservrar, stationära datorer, bärbara datorer och virtuella maskiner, och ger dig en utförlig översikt över verksamhetens IT-infrastruktur. KATA är en omfattande uppsättning verktyg för IT-säkerhetsexperter som kan användas vid flerdimensionell hotupptäckt, djupgående utredning, aktiv uppsökning av hot och centraliserad hantering av komplexa incidenter.

KATA-plattformen kan integreras med Kaspersky Endpoint Security for Business för att tillhandahålla klientsäkerhet som automatisk hotblockering och motåtgärder vid komplexa incidenter. Plattformen kan med fördel användas med både Kaspersky Security Mail Gateway och Kaspersky Web Traffic Security för att blockera hot via e-post och webb samt vidta motåtgärder vid mer komplexa hot. Med denna allt-i-ett-lösning sparar du både tid och arbetstimmar för din IT-säkerhetsavdelning utan att gå miste om skydd mot avancerade hot. Du får optimal automatisering av säkerhetsåtgärder på både nätverks- och klientnivå, åtkomst till hotinformation och hantering via en enda webbkonsol.

Använd KATA-plattformen för att skydda verksamhetens infrastruktur mot komplexa hot och riktade attacker utan att behöva lägga till extra resurser. Med hjälp av plattformen är det enklare för IT-säkerhetspersonalen eller SOC-teamet att hantera komplexa hot och riktade attacker på ett effektivt och tillförlitligt sätt, vilket är ett bra komplement till befintliga säkerhetsskydd från tredjepartsleverantörer. Det finns även stöd för användning tillsammans med SIEM-system.